В списке криптомошеннических схем лидирующие позиции занимает криптопылевая атака или же «crypto dust». По данным на 2024 год, более $2 млрд. в крипте были украдены путем посевов «пыли» на кошельки жертв.

⟦«Пыль» — маленькая сумма, которая была отправлена на криптокошелек. Ее функции не всегда имеют криминальный характер и часто это один из способов рекламы, когда в транзакции хранится некое сообщение об акциях, скидках и так далее.⟧

Злоупотребление, которое нашли мошенники в раздаче «пыли», связано с фишинг-ссылками в приложенных к транзакции сообщениях.

Посевами «пыли» могут заниматься как частные предприниматели, компании или криптоплатформы, так и целые преступные синдикаты или провайдеры аутсорсинга фишинговых услуг. Еще известны случаи порчи risk score криптокошелька, когда мошенники намеренно присылают высокорискованные транзакции на адреса жертв.

Поэтому в статье поговорим о том, что такое пылевые атаки, главных критериях по выбору кошелька для атаки, о этапах реализации развернутой схемы с подменой известного адреса на фейк и сделали FAQ о мерах комплексной защиты от пылевых атак.

Начало посева «пыли»

Пылевая атака в блокчейн-сети выглядит как рассылка маленького количества криптовалюты на адреса. Пользователю приходит, например, 0.000001 BTC с рекламным текстом и ссылкой.

Однако фишинг-мошенники вкладывают в «пыль» ссылки на скам:

① Преступники выбирают потенциальную жертву с большим капиталом;

② Начинают спамить «пылью» его кошелек;

③ Человек либо не обращает на мелкие транзакции внимания, либо случайно переходит по ссылке и теряет доступ к кошельку.

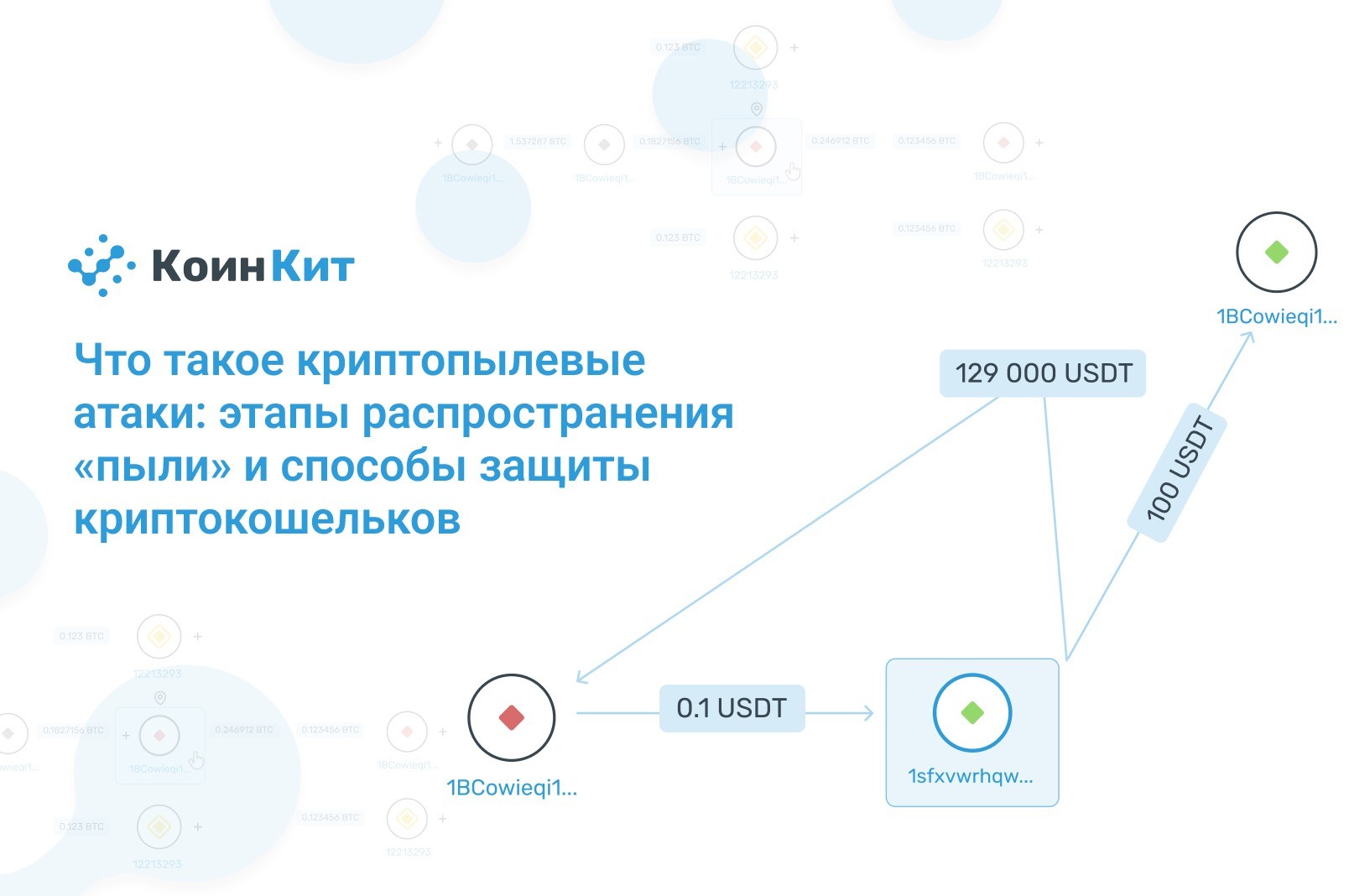

Рис.1. Визуализация пылевой атак и закономерность атак поддельных адресов на кошельке жертвы.

Но опытным криптопользователям известны подобные риски, и они стараются избегать криптовалют, полученных не от известного контрагента. И даже соблюдая все меры предосторожности, такие как AML-проверки, 2FA, жертвой может оказаться любой, даже профессиональный трейдер, из-за ошибки нескольких символов в адресе отправителя.

Пылевая атака с подменой отправленных адресов

Мошенники пользуются «пылью» не только для фишинга. Хорошо подготовленный преступник метит в крупные капиталы потенциальной жертвы, тщательно продумывая план. Часто выбирается крупный инвестор, знаменитость или другой популярный участникин крипторынка. Многочисленные кражи в криптопространстве происходили именно из-за «атаки с подменой».

Как работает криптодастинг?

ⅼ. Начинается ежедневный спам пылью кошелька потенциальной жертвы.

Ⅱ. Затем, прослеживая транзакции пользователя, мошенники анализируют его известных контрагентов, с которыми регулярно совершаются сделки.

Ⅲ. «Пыль» рассылается еще чаще. Это делается для того, чтобы усыпить бдительность.

Ⅳ. В день совершения регулярной сделки с известным контрагентом, на кошелек пользователя поступает «пыль» от поддельного адреса.

Ⅴ. Жертва отправляет пробную транзу своему контрагенту. После чего, скопировав первый в истории адрес, отправляет полную сумму и теряет все деньги.

Рис.2. Жертва переводит $129 млн. на адрес злоумышленника

Ⅵ. Криптомошенники рассчитывают время, которые требуется для совершения пробы, и в моменте посылают свою пылевую транзакцию с адреса, похожего на адрес контрагента несколькими символами в начале и в конце.

*Существуют сайты, на которых предлагают услуги по созданию поддельных адресов. Обычно это начало и конец адреса кошелька контрагента жертвы, которые частично копируют по запросу клиента.

Как CoinKYT защищает от пылевых атак

CoinKYT предлагает решения, которые помогают пользователям защититься от «crypto dust» и обеспечить прозрачность транзакций. Сервис анализирует входящие и исходящие переводы, оценивая их на предмет риска и потенциальной связи с мошенническими схемами. Проверка себя и контрагента через CoinKYT становится необходимостью на фоне бычьего рынка и высокой ликвидности.

Сервис отслеживает историю транзакций вашего кошелька, чтобы выявить подозрительные активности, такие как получение «пыли» (cryptodusting) или перевод на адреса, связанные с мошенниками.

Для клиентов CoinKYT предоставляет всю доступную информацию адресов и их репутацию, что помогает избежать взаимодействия с высокорискованными или скомпрометированными участниками рынка.

FAQ о мерах комплексной защиты от пылевых атак

1. Что делать, если на мой кошелек поступила «пыль»?

Если вы получили маленькую сумму криптовалюты, не открывайте ссылки или сообщения, которые могли быть прикреплены к транзакции. Используйте возможности кошелька, чтобы отметить эту транзакцию как подозрительную, если это предусмотрено настройками. Никогда не пытайтесь отправить «пыль» обратно или перевести на другой адрес, так как это может раскрыть криптомошенникам дополнительные данные о вашем кошельке.

2. Как защититься от подмены адресов?

Всегда проверяйте адрес контрагента вручную или используйте QR-код для его ввода, избегая копирования. Установите специальные приложения или плагины, которые автоматически сверяют подлинность адреса перед отправкой средств. Также рекомендуется использовать кошельки с функцией мультиподписи, где переводы подтверждаются несколькими устройствами, что защищает от ошибок и подмен.

3. Как минимизировать риск стать жертвой пылевой атаки?

Для этого стоит пользоваться кошельками, которые предоставляют расширенные функции конфиденциальности, включая сокрытие данных о транзакциях. Включите фильтрацию подозрительных переводов, если это поддерживается вашим кошельком, и всегда обновляйте программное обеспечение для устранения возможных уязвимостей. Двухфакторная аутентификация (2FA), AML-проверки, использование холодных кошельков — необходимые детали безопасной криптосреды.

4. Помогут ли скрытые адреса (stealth addresses)?

Использование скрытых адресов значительно усложняет отслеживание входящих транзакций. Такие адреса обеспечивают высокий уровень анонимности, делая практически невозможным построение полной карты ваших связей и движения средств. Это особенно полезно для пользователей с высокой активностью или крупными инвестициями.

5. Какие еще сервисы, кроме CoinKYT, могут быть полезны?

Среди других аналитических инструментов можно выделить такие платформы, как Chainalysis, Elliptic и CipherTrace. Они предоставляют мощные средства для анализа блокчейна и управления рисками. Аппаратные кошельки, такие как Ledger и Trezor, обеспечивают дополнительную защиту от пылевых атак и от физического доступа к вашим средствам.

Как криптопользователь лишился $129 млн. из-за невнимательности и маленькой ошибки в адресе отправителя читайте в статье «Расследование КоинКит: Как пользователь добровольно перевел $129 млн. мошеннику».