Сентябрь 2025 года стал месяцем, когда криптоиндустрия и глобальные системы цензуры столкнулись с беспрецедентными утечками и атаками. Хакеры не только похитили миллионы в криптовалюте, но и сами стали жертвами, а секретные данные китайского «Великого файрвола» оказались в открытом доступе.

Основное внимание привлекли социальная инженерия, вредоносное ПО в репозиториях разработчиков и угрозы от северокорейских агентов, маскирующихся под сотрудников IT-компаний.

Ироничный взлом UXLINK

22 сентября мультисиг-кошелек социальной Web3-платформы UXLINK подвергся атаке, в результате которой хакер вывел активы на $11,3 млн. Злоумышленник использовал уязвимость delegateCall для захвата административных прав, после чего перевел $4 млн в USDT, $500 000 в USDC, 3,7 WBTC и 25 ETH. Часть стейблкоинов была обменяна на DAI в сети Ethereum, а USDT в Arbitrum — на ETH с последующим бриджингом в основной блокчейн. Кроме того, на адрес нападавшего поступило 10 млн UXLINK на $3 млн, которые частично были проданы на CEX и DEX.

Команда UXLINK оперативно подтвердила инцидент и обратилась к централизованным и децентрализованным биржам с просьбой заморозить подозрительные депозиты. Проект также подал заявление в полицию и начал аудит нового смарт-контракта с фиксированным сапплаем, чтобы предотвратить повторный минт токенов. По оценкам PeckShield, общие потери превысили $30 млн, включая несанкционированный выпуск до 10 трлн UXLINK, что привело к падению цены токена на 90% — с $0,33 до $0,033.

Ирония ситуации в том, что сам хакер стал жертвой фишинговой атаки. Он потерял 542 млн UXLINK на $48 млн при попытке обналичить украденные средства через шесть кошельков. Это привело к обмену на 6732 ETH ($28,1 млн), но большая часть ушла на фишинговые адреса.

Вредоносные пакеты в Rust сканировали ключи разработчиков

Блокчейн-разработчики почти 8500 раз скачали два вредоносных пакета из официального репозитория Rust — faster_log и async_println, — которые охотились за приватными ключами криптокошельков. Об этом 24 сентября сообщили исследователи Socket, выявившие атаки с 25 мая 2025 года. Мошенники использовали типоскваттинг, имитируя популярный логгер fast_log: скопировали README, метаданные и даже ссылку на репозиторий, чтобы обмануть аудит.

Вредоносное ПО запускалось во время выполнения или тестирования проектов и сканировало файлы на предмет hex-строк (приватные ключи Ethereum), Base58-адресов (Solana) и байтовых массивов (сид-фразы). Найденные данные эксфильтрировались на C&C-сервер через HTTP POST. Пакеты набрали 7200 и 1200 скачиваний соответственно, но не имели зависимостей, что облегчило их удаление. Crates.io оперативно заблокировал аккаунты издателей (rustguruman и dumbnbased) и стер пакеты в течение часа после уведомления.

Секретная служба США ликвидировала SIM-ферму у штаб-квартиры ООН

Секретная служба США 23 сентября обезвредила крупнейшую в истории страны SIM-ферму, способную парализовать телеком-сеть Нью-Йорка, всего за часы до Генассамблеи ООН. Расследование началось после анонимных угроз высокопоставленным чиновникам в начале года: звонки шли на номера сотрудников Белого дома и спецслужб. Операция выявила сеть из 300 SIM-серверов и более 100 000 SIM-карт в радиусе 56 км от Манхэттена, в заброшенных квартирах Армонка, Гринвича, Квинса и Нью-Джерси.

Ферма могла генерировать 30 млн SMS в минуту или выводить из строя сотовые вышки, используя сменные номера для спама и слежки. Изъято оружие, компьютеры, 80 граммов кокаина и данные с SIM, указывающие на связи с иностранными государствами и картелями. Агенты отметили отсутствие прямой угрозы саммиту, но timely демонтаж предотвратил потенциальный хаос. Это крупнейшая такая операция Секретной службы, подчеркивающая уязвимости инфраструктуры.

Утечка данных «Великого китайского файрвола»

12 сентября хактивисты Enlace Hacktivista опубликовали крупнейшую утечку из «Великого китайского файрвола» — около 600 ГБ внутренних документов, кода, логов и переписки. Данные из Geedge Networks и MESA Lab (Институт информатики Китайской академии наук) раскрывают механику цензуры: системы DPI для VPN-детекции, замедления трафика и массовой фильтрации.

Документы включают сборки платформ вроде Tiangou — коммерческого «файрвола в коробке» на серверах HP/Dell, развернутого в 26 дата-центрах Мьянмы для мониторинга 81 млн TCP-соединений. Экспорт шёл в Пакистан, Эфиопию, Казахстан и другие страны, интегрируясь в локальные шлюзы. Утечка подтверждает эволюцию от централизованной к распределенной модели, с Jira-тикетами и GitLab-репозиториями, показывая коммерческий характер системы. Amnesty International и Wired отмечают риски для глобальной приватности.

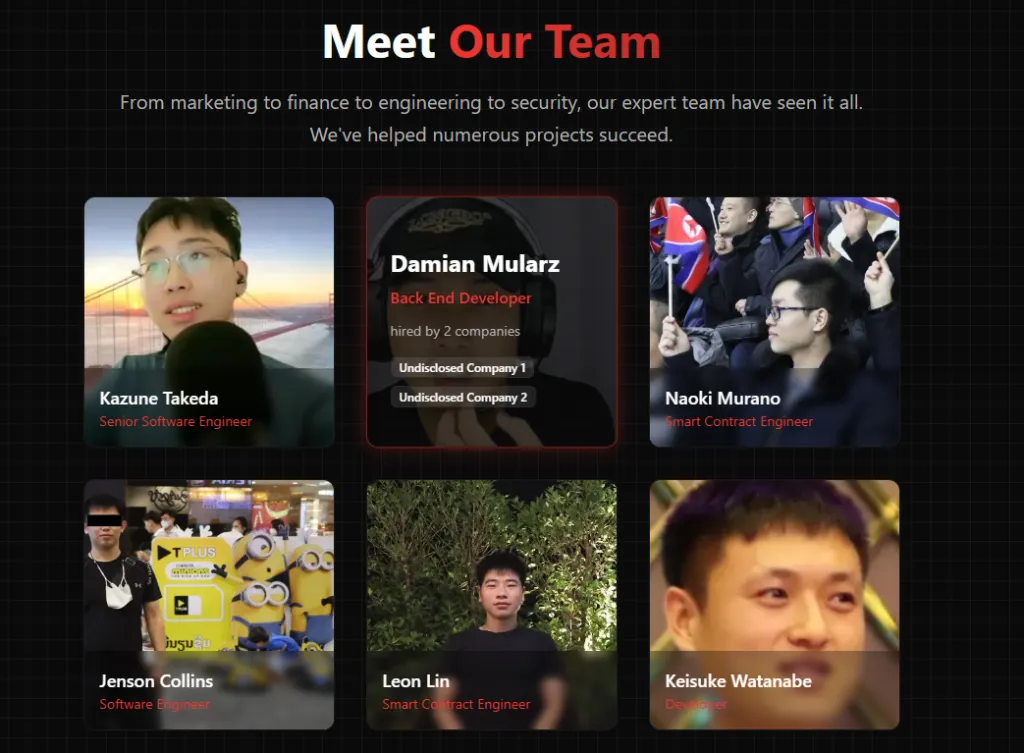

CZ о «подставных сотрудниках» из КНДР

Экс-CEO Binance Чанпэн Чжао (CZ) 18 сентября предупредил о растущей угрозе от северокорейских хакеров, маскирующихся под IT-специалистов. «Продвинутые, креативные и терпеливые» агенты КНДР проникают в криптокомпании через фейковые резюме, особенно в dev, security и finance. Они используют дипфейки на собеседованиях, подкупают аутсорсеров или рассылают вредоносный «код» под видом тестов.

CZ сослался на Security Alliance (SEAL), опубликовавшую портфолио 62 агентов: фейковые профили с резюме, включая «Алекса Хонга», пытавшегося устроиться в девять фирм. Пример: хакер под именем «Генри Чан» указывал опыт в OpenSea и Chainlink для Polygon Labs. В июне Минюст США обвинил четверых северокорейцев в краже $900 000 из стартапа в Атланте. CZ призвал тренировать сотрудников и тщательно скринить кандидатов.

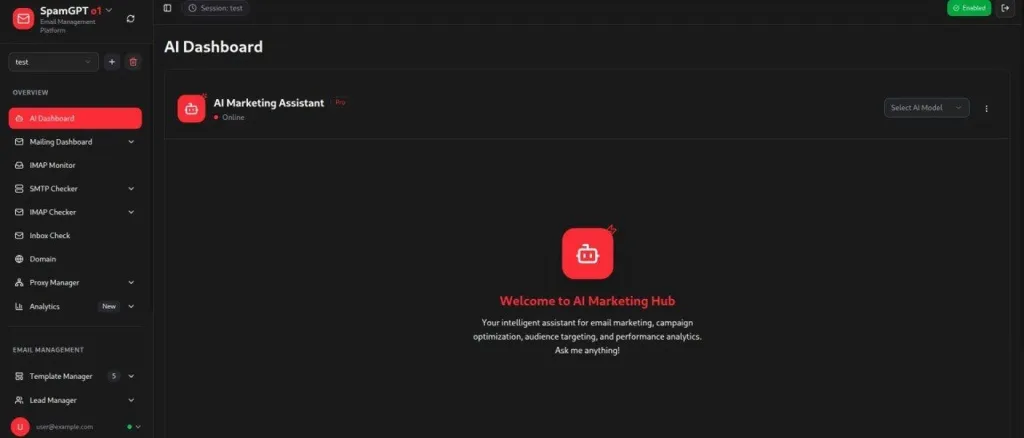

ИИ-сервис для фишинга в даркнете

В даркнете появился SpamGPT — ИИ-инструмент за $5000 для автоматизации фишинговых атак на email. Рекламируемый как «революция», сервис имитирует маркетинговые платформы: управление кампаниями, SMTP/IMAP-настройка, тесты доставки и аналитика. Встроенный ИИ KaliGPT генерирует убедительные письма, темы и оптимизирует под спам-фильтры Gmail, Outlook и Yahoo, используя AWS/SendGrid для inbox-доставки.

Платформа упрощает spoofing (множественные sender-ID) и взлом SMTP, с обучающими модулями по созданию аккаунтов.

Утечка данных люксовых брендов Kering

15 сентября была подтверждена утечка клиентских данных Gucci, Balenciaga, Alexander McQueen и Yves Saint Laurent. Хакеры ShinyHunters похитили имена, email, телефоны, адреса и суммы трат миллионов покупателей через Salesforce CRM. Группа требует €750 000 в BTC, угрожая публикацией 7,4 млн записей (43 млн от Gucci в 2024 + 13 млн от других в апреле).

Kering уведомил регуляторов и клиентов, уточнив отсутствие финансовых данных. Это часть волны атак на люкс: Cartier и Louis Vuitton пострадали ранее. ShinyHunters, слитые с Scattered Spider, усилили давление, но переговоры сорвались.

Подборка крипторасследований КоинКит этого месяца

В сентябре 2025 года команда аналитиков КоинКит провела расследования трех крупных инцидентов в криптовалютной индустрии, выявив общие тенденции и методы, используемые злоумышленниками: фишинговые атаки, уязвимости в смарт-контрактах и социальная инженерия. Все случаи демонстрируют продолжающуюся эволюцию методов атак и необходимость повышения бдительности пользователей и платформ.

Взлом DeFi-протокола BetterBank

Злоумышленники эксплуатировали баг в системе начисления бонусов, создавая поддельные торговые пары для получения токенов ESTEEM, которые затем конвертировали в 215 ETH (~$983,000) и отправили в Tornado Cash.

Визуализация движения активов и подробности в нашей статье

Кража через фейковый сайт

Мошенники, выдавая себя за поддержку криптобиржи, выманили seed-фразу через поддельный сайт, украв 783 BTC. Средства были выведены через Wasabi Wallet и биткоин-миксеры.

Визуализация движения активов и подробности в нашей статье

Фишинговая атака на Safe Wallet

Злоумышленник использовал поддельный смарт-контракт, имитирующий Request Finance, для вывода 3,047 млн USDC через мультисиг-кошелек Safe. Средства были конвертированы в ETH через Uniswap и отправлены в Tornado Cash.

Визуализация движения активов и подробности в нашей статье